50% OFF your first order

new members only

On-demand services for hassle-free living

The mobile platform for busy people. Do what you love while we handle the rest

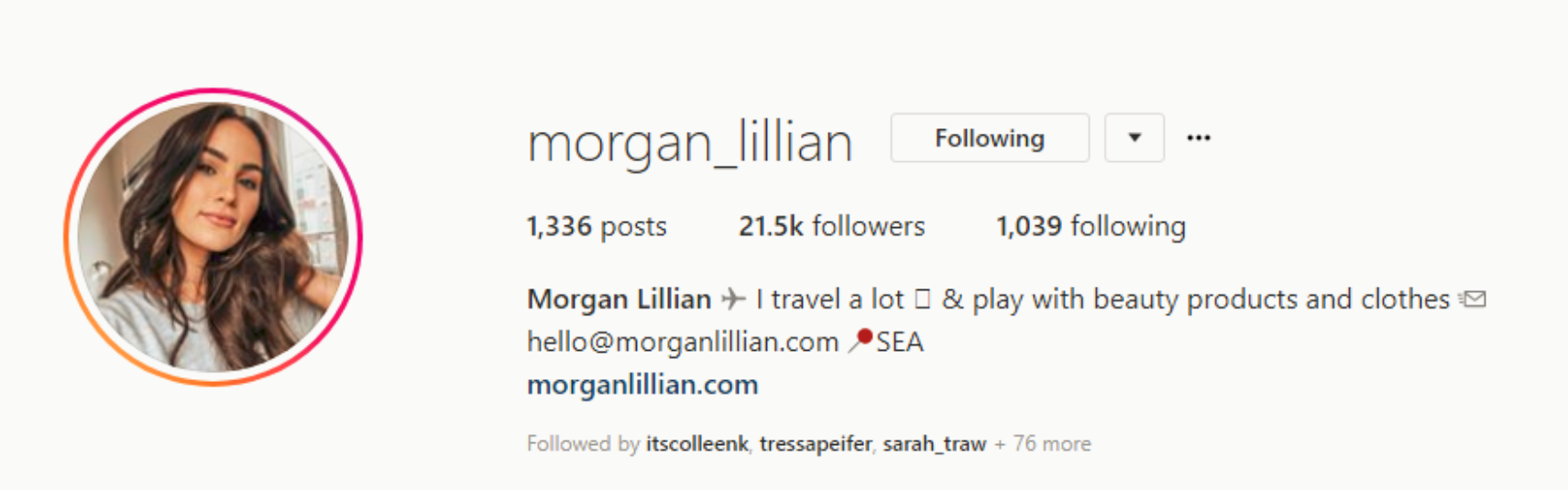

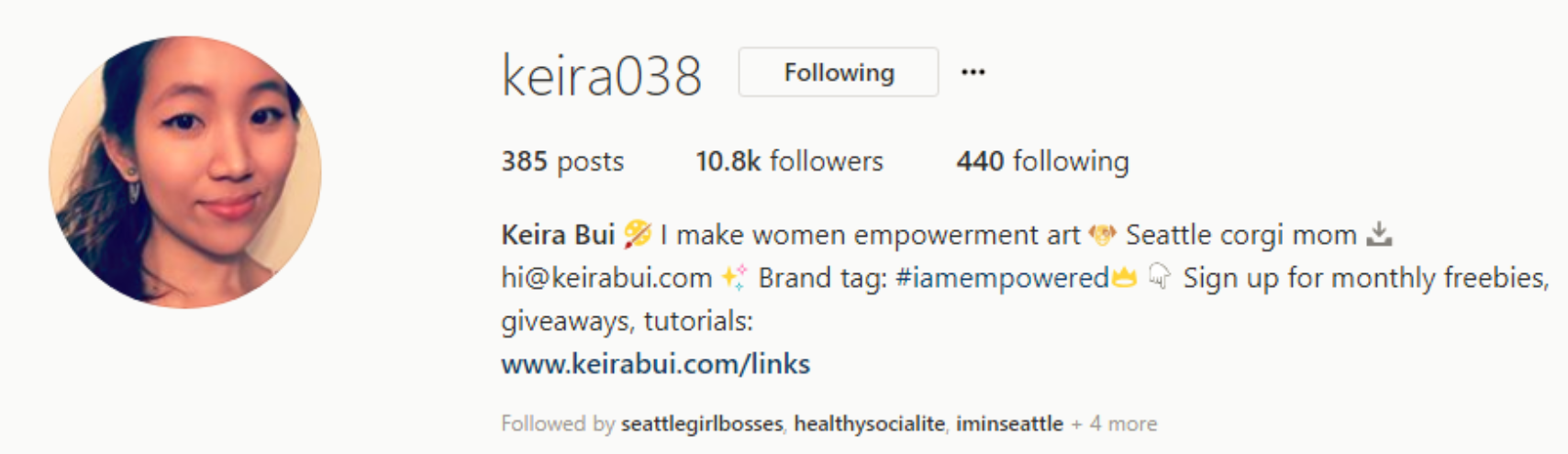

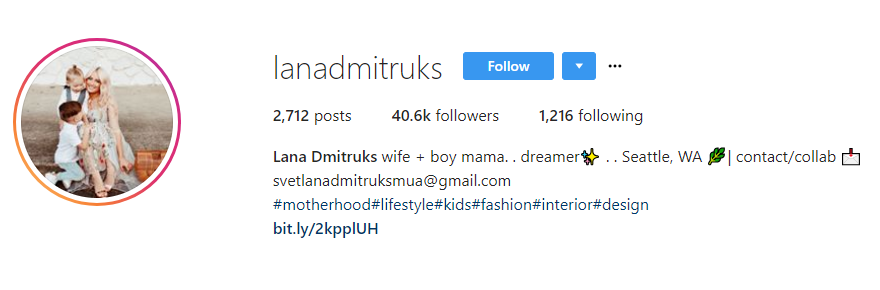

Top influencers in Seattle are on Bellom....Are you?

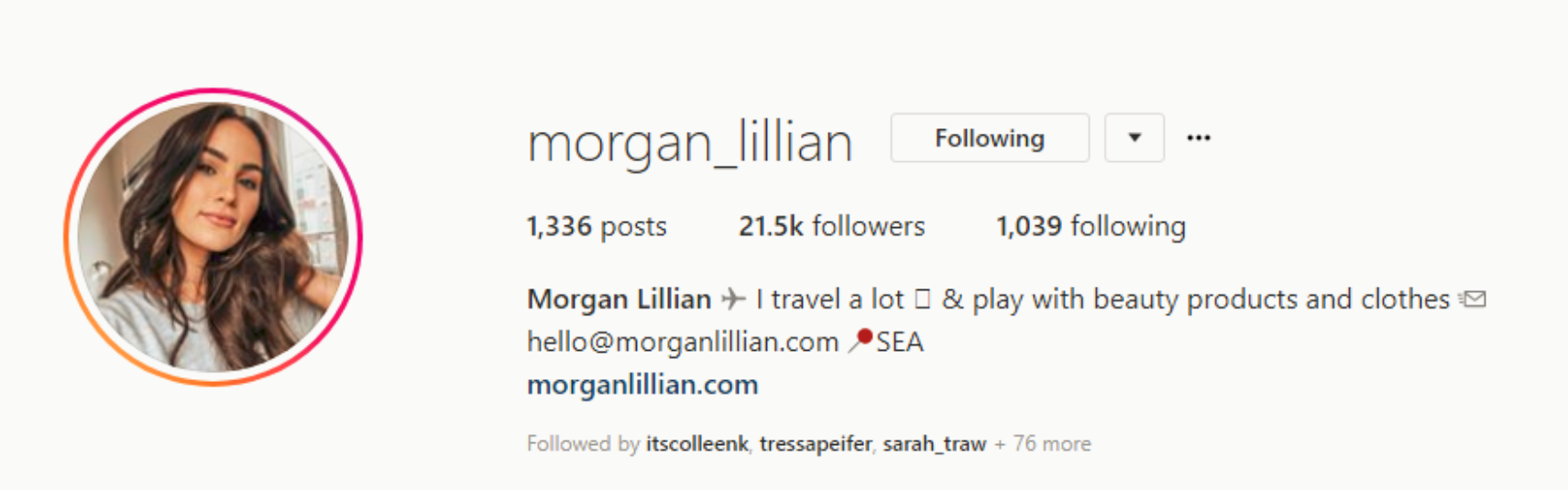

Morgan Lillian

Seattle,WA

>

Marellen Madayag

Seattle,WA

>

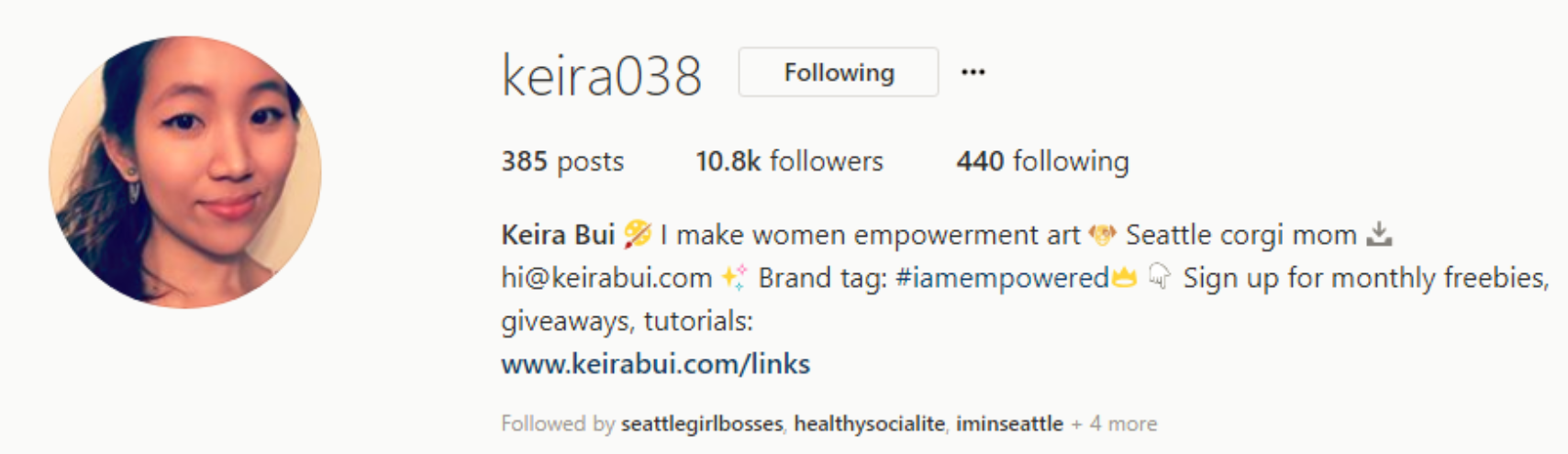

Keira Bui

Seattle,WA

>

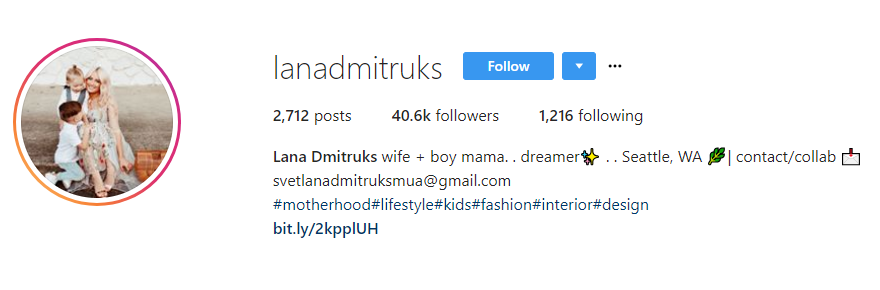

Lana Dmitruks

Seattle,WA

>

>

>

>

>

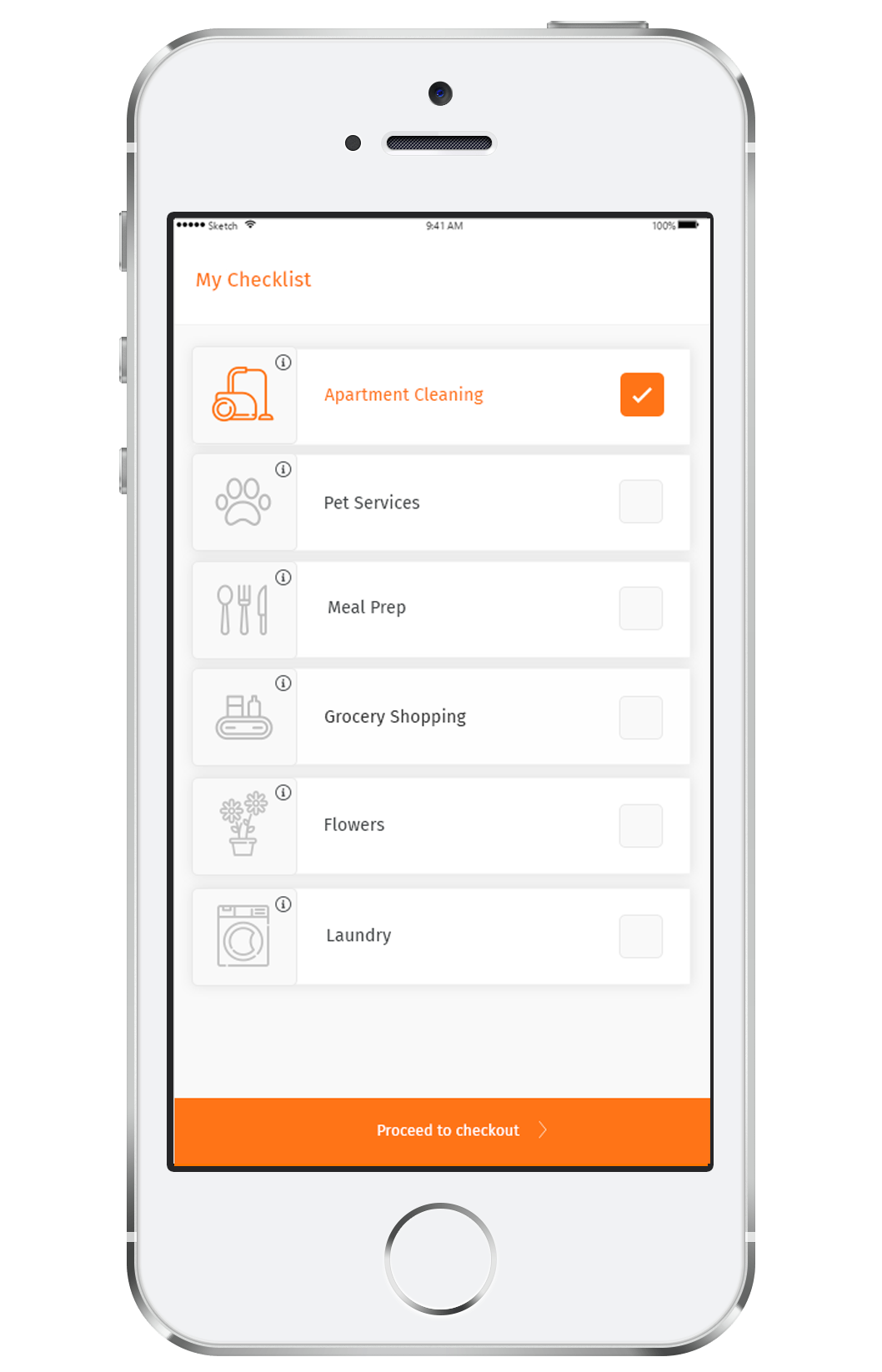

How it works

Download and Browse

Our app is very easy to use and we don’t require sign-up!

Schedule service

Pick from convenient delivery times and check out in a few clicks

Bellom Assistant

Enjoy your free time while we take care of the chores

Our Peace of Mind Promise

Bellom was built with your happiness in mind. To guarantee every customer’s satisfaction and safety, all Bellom assistants are carefully screened, trained and insured. If something went wrong, we will make it up to you.